(1).png)

Lottie Player遭受了供应链攻击,影响了一个装有10个比特币(BTC)的钱包。Wordpress工具被滥用,向Web3用户发送恶意链接,有效地耗尽了钱包 ;

Wordpress动画库Lottie Player已被用作Web3用户的攻击媒介。通过恶意链接,至少有一个钱包被盗取了10个比特币(BTC) ;

Lottie Player攻击影响了广泛使用的项目,如1英寸和Mover。1英寸攻击可能特别有害,因为DEX交易服务是以太坊上使用最广泛的服务之一 ;

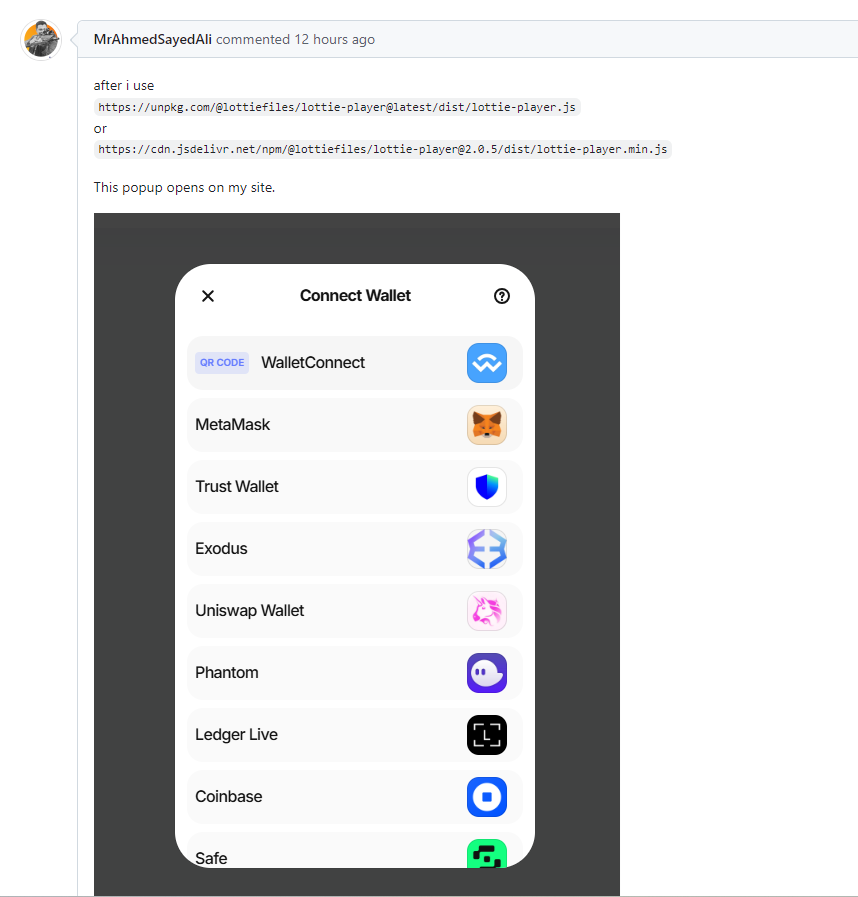

Blockaid还报告称,它一直在通过其网站传播恶意钱包连接。气泡是另一个受恶意弹出窗口影响的正面网站,并成为首批被报道的网站之一。Bubble也是构建第三方应用程序的来源,这些应用程序可能在旧版本活跃的几个小时内受到影响 ;

Blockaid的研究人员已经已识别Ace Drainer最有可能是袭击的源头。恶意版本的Lottie Player已被删除,但在此之前,它传播了使用广泛使用的Web3钱包签名的虚假链接。该攻击已经持续了至少12个小时,增加了几个已识别的攻击钱包中的余额。

当钱包中的10个BTC被耗尽,导致虚假链接的来源时,首次发现了这次攻击。风险在于快速签署所有请求,包括永久访问钱包。这使得攻击者甚至可以耗尽雪崩C链地址,窃取一种形式的wrapped BTC攻击本身并没有要求一个自我保管的比特币钱包,而是依赖于Web3连接的需要。

⚠️ 3小时前,一名受害者因签署钓鱼交易而损失了10个BTC(723436美元)。

这起盗窃案可能与今天早些时候对Lottie Player的供应链攻击有关。https://t.co/Puq5zUnKO9 pic.twitter.com/STYgRGgyK9

--诈骗嗅探器| Web3反诈骗(@realScamSniffer)2024年10月31日

用户还注意到,当以通常的方式用于网站时,Lottie Player会在Web3路由中填充恶意交易。分析师指出,此次攻击针对的是以太坊和EVM兼容链 ;

攻击者的地址继续显示活动,影响了各种Web3令牌的少量持有。目前,攻击的整个规模尚未计算在内,可能已经影响了其他代币。袭击者是交换通过Uniswap,甚至通过MetaMask交换,可以快速获得代币。

Lottie Player攻击蔓延到多个网站

Lottie Player攻击为Web3用户显示了一个非常熟悉的屏幕,敦促他们连接一些顶级钱包,包括MetaMask、WalletConnect等。

即使是TryHackMe平台遇到了弹出窗口,但已迁移到旧版本。其他热门网站的用户也报道了这个问题 ;

此次攻击影响了Lottie Player的两个版本,于10月30日晚首次被发现。这些攻击源自2.0.5或更高版本。网站所有者必须在最初的几个小时内自行清除攻击,恢复到其他工具或旧版本的Lottie Player。一些人选择删除脚本作为预防措施 ;

如果钱包所有者已连接到任何注入的链接,他们可能仍需撤销权限。网站如1inch每月吸引超过59万用户,并可能影响多个未被发现的钱包。

Lottie Player团队发布安全版本

Lottie Player团队的反应是上传了一个合法的新版本2.0.8,而取消发布被污染的脚本。该团队指出,总共有三个错误版本,使用具有所需发布权限的开发人员提供的受损访问令牌直接发布给NPM。该团队指出,没有其他存储库或库受到影响 ;

Lottie Player被广泛用于网站上的动画和次要功能,但已被添加到恶意链接的分销商列表中。这些类型的攻击针对的是个人钱包,增加了中毒地址电子邮件和消息中的直接目标,以及虚假网站版本 ;

此次攻击发生在加密货币牛市的下一阶段,加速了窃取更有价值代币的企图。连接钱包最好是出于特定目的,避免签署交易的全职权限。在进入网站后立即启动钱包连接可能是一个危险信号。

赞

赞

.png) 336

336

收藏

收藏

.png)